Blog

Vom Sicherungs-Operator zum lokalen Administrator

Tags: privileges, LPE

In diesem kurzen Artikel möchte ich erläutern, wie ein Mitglied der Gruppe Sicherungs-Operatoren (engl. Backup Operator) ein lokaler Administrator auf einem (beliebigen) System werden kann. Zunächst einmal möchte ich allerdings kurz auf das System der Privilegien in Windows eingehen. In Windows gibt es eine Reihe an Privilegien, die einem Benutzer oder einer Gruppe zugewiesen werden können. Diese Privilegien erlauben es bestimmte Aktionen auf einem Windows System durchzuführen. Insgesamt gibt es 44 Privilegien in Windows, die sich in Anmeldeprivilegien und Benutzerprivilegien unterteilen lassen. So gibt es beispielsweise ein Privileg zum Debuggen von Programmen, das von Mimikatz gerne verwendet wird. Wenn ein Benutzer dieses Privileg hat, kann er auf fast beliebige Prozesse zugreifen, auch wenn die Zugriffsliste (engl. Discretionary Access Control Lists) einen Zugriff im Normalfall verbietet.

Die Privilegien können im Allgemeinen in den Gruppenrichtlinien unter dem Pfad Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment gefunden oder zugewiesen werden. Dort ist auch zusehen welche Gruppe welches Privileg zugeordnet bekommt.

Die Gruppe Sicherungs-Operatoren hat standardmäßig folgende Privilegien auf einem System:

- Allow log on locally

- Back up files and directories

- Log on as a batch job

- Restore files and directories

- Shut down the system

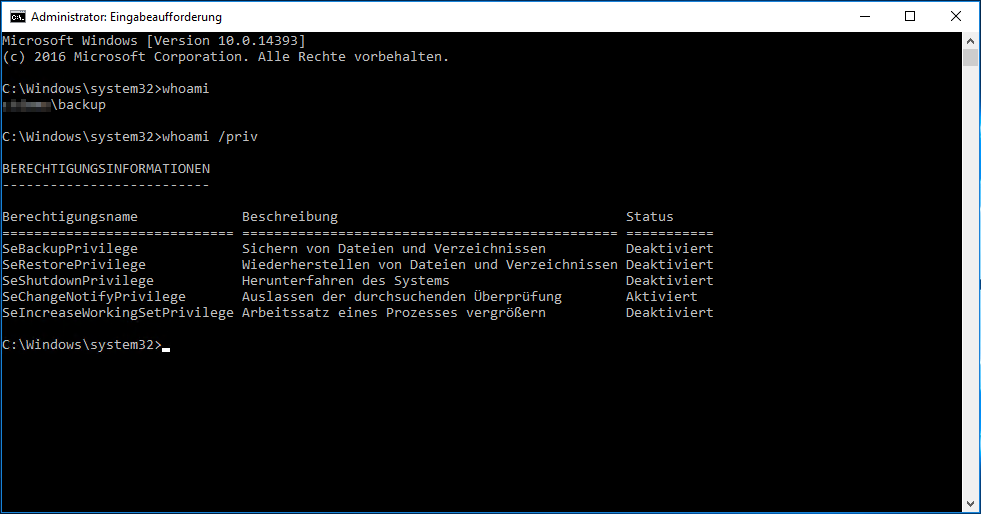

Um einzusehen welches Privileg ein aktuell verwendeter Benutzer gerade hat, kann in der Kommandozeile der Befehl whoami /priv verwendet werden.

Im aktuellen Beispiel ist der verwendete Benutzer in der lokalen Gruppe Sicherungs-Operatoren. Ja, auch für Benutzer der Gruppe Sicherungs-Operatoren gibt es eine UAC-Abfrage und Ja, auch dann steht “Administrator: Eingabeaufforderung” im Fenster, auch wenn wir im klassischen Sinn (noch) kein Administrator sind.

Um unsere Rechte zu erweitern, verwenden wir in dem Artikel das Privileg “SeRestorePrivilege” oder auch Restore Files and Folders. Das Privileg ermöglicht es einem Benutzer eine Datei “wiederherzustellen”, also zu kopieren ohne dass die DACL der Zieldatei oder vom Zielordner vom Betriebssystem geprüft wird. Bei Microsoft heißt es zu diesem Privileg:

“This privilege causes the system to grant all write access control to any file, regardless of the ACL specified for the file.”

Daher kann ein Benutzer mit Hilfe des Privilegs (fast) beliebige Dateien oder auch Registry-Keys von Windows schreiben. Eine Ausnahme ist, wenn die Datei in einem anderen Prozess geöffnet ist. Mit Hilfe des Privilegs überschreiben wir die Datei sethc.exe. Vielen dürfte die Datei als Beispiel zur Umgehung der Windows Anmeldung, wenn die Festplatte nicht verschlüsselt ist, mit Hilfe einer Start-CD oder einem USB-Stick bekannt sein.

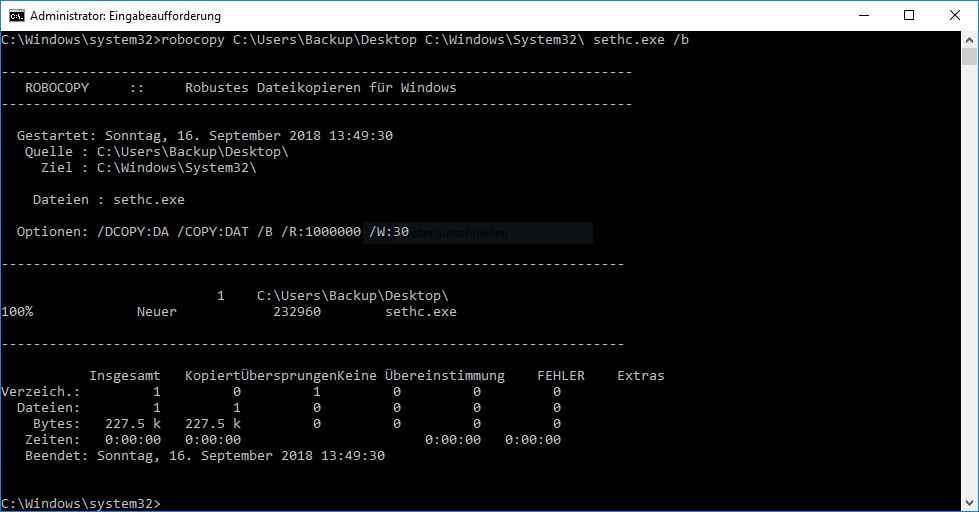

Um nun ein Kopiervorgang unter Verwendung des “SeRestorePrivilege” durchführen zu können, kann das Programm robocopy verwendet werden. Diese Programm verfügt über einen Schalter mit dem das “Wiederherstellungsprivileg” für Kopier-Operationen verwendet werden kann. Zunächst einmal kopiert man die Datei mit der die eigentliche Zieldatei überschrieben werden soll in ein beliebiges Verzeichnis und benennt sie wie die Zieldatei. Dieser Schritt ist der Syntax von robocopy geschuldet. Also kopieren wir für unser Beispiel die Datei cmd.exe auf den Desktop und benennen sie in sethc.exe um. Anschließend wird die Zieldatei mit der präparierten Datei überschrieben. Dazu wird folgender Befehl verwendet:

robocopy <Quell-Verzeichnis> <Ziel-Verzeichnis> <Dateiname> /b

Das /b sorgt dafür, dass das zuvor erwähnte Privileg verwendet wird.

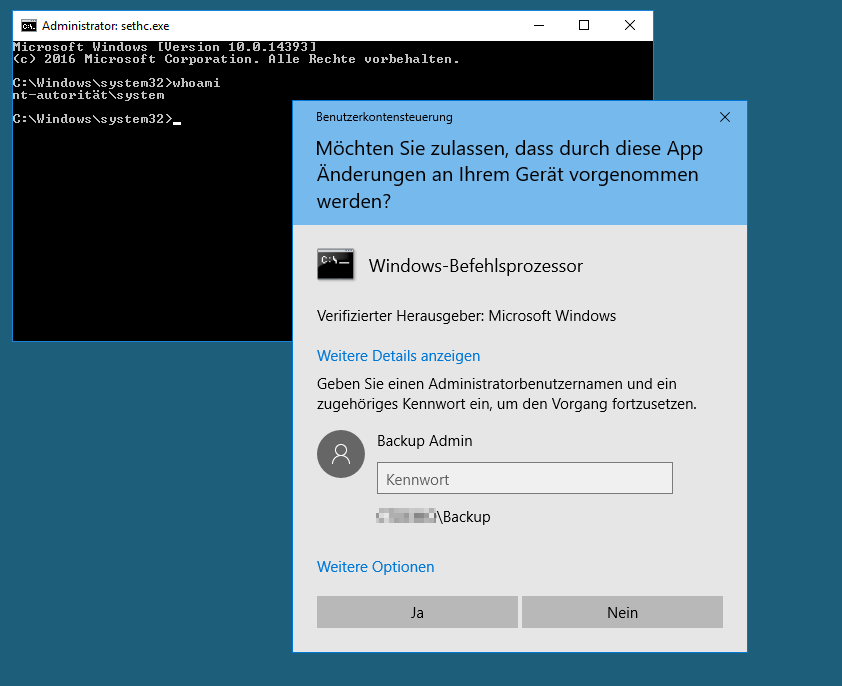

Anschließend kann beispielsweise der Bildschirm gesperrt werden oder auch die UAC geöffnet werden. Während die UAC-Abfrage angezeigt wird, kann mittels fünfmaliges drücken auf die Shift-Taste die sethc.exe in unserem Fall jetzt die cmd.exe ausgeführt werden. Da im Kontext der UAC kein Benutzer aktiv ist, wird die sethc.exe (cmd.exe) wie gewohnt im Kontext LOCAL\SYSTEM ausgeführt.

Gegenmaßnahme

So richtige Maßnahmen zur Absicherung gibt es hier nicht. Es funktioniert ja wie gewollt. Darum sollten die Verantwortlichen sich der Gefahr bewusst sein und die Gruppe der Sicherungs-Operatoren ebenso sensibel behandeln wie andere administrativen Gruppen. Heutzutage ist die Methode, zumindest wenn der Windows Defender aktiviert ist, nicht mehr möglich. Windows Defender prüft die Integrität der sogenannten Accessibility Features um deren Ausstausch zu verhindern. Aber es gibt ja neben sethc.exe noch viele andere Dinge die man tun kann. Sollte ja nur ein Beispiel sein.

WWie immer gilt falls ihr Fragen, Anmerkungen oder Verbesserungsvorschläge zu dem Artikel habt, schreibt eine Mail an info@hackmich.net.

Quellen

- https://decoder.cloud/2018/02/12/the-power-of-backup-operatos/

- http://woshub.com/obtain-sedebugprivilege-debug-program-policy-enabled/

- https://blog.palantir.com/windows-privilege-abuse-auditing-detection-and-defense-3078a403d74e

- https://docs.microsoft.com/en-us/windows/win32/secauthz/privilege-constants

- https://github.com/gtworek/Priv2Admin

- https://github.com/hatRiot/token-priv/blob/master/abusing_token_eop_1.0.txt

- https://docs.microsoft.com/en-us/windows/win32/secauthz/privilege-constants